リバースプロキシとは?プロキシとの違いは?

- 2024/10/16

- リモートアクセス

- 全て

以下のリモートアクセスの種類に関する記事で、ほんの少しだけリバースプロキシの話しをしましたが、今回はリバースプロキシのお話しになります。

リバースプロキシという言葉は、「リバース」と「プロキシ」から成りますが、「リバース」は逆とか、ひっくり返ったという意味です。「プロキシ」とは代理という意味です。リバースプロキシサーバーは元々通常のプロキシサーバーの逆の動きをするということが、名前の由来になっています。

ということで、今回はリバースプロキシのお話しなのですが、その前に通常のプロキシサーバーの動きの説明をした方が理解しやすいので、先ずは通常のプロキシサーバーの動きをご説明します。

目次

プロキシサーバーとは

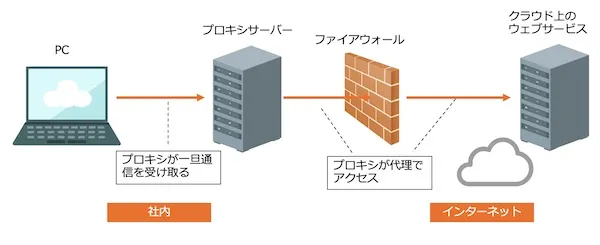

プロキシサーバーとは「代理サーバー」とも呼ばれることがあります。何を「代理」するかというと、社内からインターネット上のウェブサイトへアクセスする際に、利用者の通信を一旦受け付け、利用者の代理としてウェブサーバーへアクセスします。

次がプロキシサーバーの構成図になります。

プロキシサーバーのメリットは主に以下になります。

キャッシュの共有

皆さんお使いのウェブブラウザにはデータのキャッシュ機能があり、一度アクセスしたウェブサイトの画像などを保存しておいて、同じサイトへアクセスした際に再びダウンロードしなくても良いようになっています。この機能により、同じサイトへのアクセスが高速になり、結果通信量も減らすことができます。プロキシサーバーも同じ仕組みを提供しますが、個々のPCで管理されているキャッシュを組織的に、プロキシサーバーへ接続している全てのPCで共有します。そのため、初めてアクセスするサイトでもプロキシサーバーにキャッシュがあれば、高速で表示ができるということです。

匿名性でのアクセス

プロキシサーバー経由でウェブアクセスを行うことにより、アクセスクライアントのIPやブラウザ情報などを隠し、匿名性を高めることができます。

アクセス解析

全てのウェブアクセスがプロキシ経由で行われることで、いつ誰がどんなサイトへアクセスしているか確認することができます。これにより、業務の効率化かはかれます。また、不正に社外へ情報を持ち出す行為の抑止にも繋がります。

URLフィルター

これは利用者がアクセスしても良いURLまたはアクセスを禁止したいURLを登録することによって、アクセス先を制限することができます。

マルウェア対策

プロキシを通過する際に通信の中身を確認し、ウィルスが混在していないか確認し、マルウェアが存在する場合は隔離などの処理を行います。

元々は利用者のウェブアクセスを中継し、代理でウェブサーバーへアクセスするというシンプルな機能で始まったプロキシサーバーも、段々と機能を増やしてきた経緯があります。その結果、処理にパワーが必要になり、大規模の導入では性能に注意して導入する必要があります。

以上で、プロキシサーバーのご説明でした。続いて、本題であるプロキシサーバーとは逆の動きをするリバースプロキシのお話しになります。

リバースプロキシとは

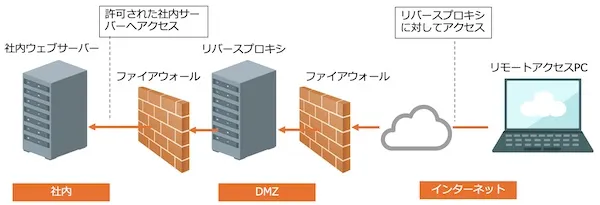

リバースプロキシとは遠隔地から企業ネットワークに存在するウェブサービスにアクセスする際に利用されます。通常のプロキシが企業内からインターネット上のウェブサービスにアクセスする際に利用されるのと、通信は全く逆方向になります。

リバースプロキシは社外からアクセスする必要があるので、企業のDMZに配置され、利用者はリバースプロキシを介して社内のウェブサーバーへアクセスします。社外から社内へアクセスを行うため、ファイアウォールにてアクセス先や、ポート制限等の設定を行います。DMZに関しては、以下関連記事を参照してください。

リバースプロキシは通常のリバースプロキシと同じような機能が提供されますが、機能によっては強化されていることが特徴になり、次のようなメリットがあります。

認証とアクセスコントロール

通常のプロキシサーバーでも利用者の認証が行われることがあります。これにより、利用者限定させることができますが、社外から社内へアクセスするリバースプロキシの場合は、何らかの認証機能が必須になります。

また、認証に紐づいたアクセスコントロール機能が提供され、認証IDによって決められた社内ウェブサーバーへのみアクセスすることができます。

サーバーを安全に運用

それまで、社員がアクセスするためにDMZ上に運用していたサーバーを安全な社内LANへ移動させることが可能になり、攻撃者からのアタックを防ぐことができます。

SSL通信を終端

リバースプロキシはSSL通信の終端点となります。リバースプロキシと社内ウェブサーバーは経路が安全であれば、必ずしもSSL通信を行う昼用がありませんので、各ウェブサーバーでSSLサーバー証明書を運用する必要がありません。

リバースプロキシの注意点

一般的な装置やサーバーと同じく、利用者の数によりリバースプロキシのサイズやスペックは正しいものを選び、規模によってはフェイルオーバーの仕組みも導入する必要があります。

そういった一般的な注意点の他、社外から社内へアクセスするための機器であるリバースプロキシは攻撃者からのアタックには十分注意が必要です。メーカーからのセキュリティパッチを確実にあてることはもちろん、定期的なログの精査、他の不正アクセス検知システムとの併用が肝要になります。

それまでDMZにあったサーバーを社内ネットワークへ移動できるリバースプロキシですが、その分リスクを負うという側面があります。VPN装置が攻撃され、ランサムウェアが拡散されたという報告が近年増えていますが、VPN装置と同じように、DMZに配置されるリバースプロキシも同じ様に注意して運用する必要があります。

では、DMZにサーバーを運用すること自体に注意が必要であれば、DMZにリバースプロキシやVPNなどのサーバーを設置せずにリモートアクセス環境を構築することは可能なのでしょうか?

DMZにサーバーを置かないリバースプロキシより安全なリモートアクセス

結論から書くとDMZにサーバーを運用しなくてもリモートアクセス環境を構築することは可能です。

以下ページでも少し書きましたが、SSL-VPN製品の中にはDMZにサーバーを配置せずにリモートアクセスすることが可能なものがあります。

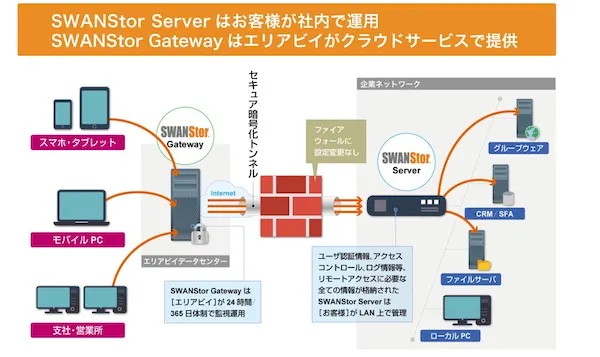

DMZにサーバーを配置しないSSL-VPNの中でも今回お勧めするのは、SWANStor(スワンストア)です。SWANStorであれば、DMZが無い企業でもリモートアクセスができます。インターネットへ直接晒されている部分がないため、知見や体制がない企業でも安全にリモートアクセス環境を構築、運用することができます。